[아이뉴스24 김국배 기자] '한글 파일(hwp)'을 악용해 국내 이용자를 노리는 사이버 공격이 끊이지 않고 있다. 북한 또는 가상화폐 관련 업무 종사자가 주요 공격대상이다. 배후에 적어도 세 개의 해킹 조직이 가담하고 있다는 분석이 나온다.

한글은 국내 소프트웨어 업체 한글과컴퓨터의 워드 프로세서로, 공공기관에서 많이 활용되고 있다.

보안업체 안랩은 지난 2016년 9월부터 2017년 12월까지 16개월 동안 135개의 악성 한글 파일을 발견했다고 6일 발표했다.

공격자는 공격 대상자의 관심을 끌만한 내용으로 이메일을 작성해 악성코드가 포함된 한글 파일을 열어보도록 유도했다. 파일을 직접 첨부하지 않고, 악성파일을 다운로드할 수 있는 주소를 쓰기도 했다.

수집된 악성 한글 파일의 내용은 제품·보안·공고문·격언과 같은 일반적인 정보(18%), 북한(17%), 가상화폐(17%), 금융(14%), 이력서(8%) 등이었다.

문서 내용으로 미뤄볼 때 탈북자, 북한 인권운동가, 북한 연구가 등 북한 관련 업무 종사자와 가상화폐 종사자가 공격 목표로 추정된다는 게 안랩 측 분석이다.

한글 파일을 이용한 악성코드 공격 방법에는 취약점, 스크립트, EPS(Encapsulated PostScript), 객체 삽입 등이 존재한다. 이중 EPS를 통한 공격이 75%로 가장 많았다. 다음은 취약점 14%, 개채 삽입 7%, 스크립트 4%의 순이었다.

공격자는 최소 A, B, C 세 개의 해킹 그룹으로 분석됐다. 이중 그룹A(26%)와 그룹B(48%)가 대부분의 공격(74%)을 주도했다.

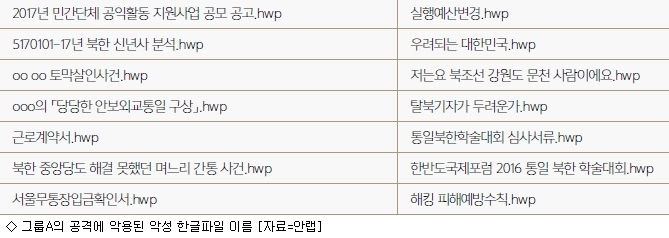

그룹A는 탈북자, 북한 인권 운동가, 북한 연구가, 언론인 등 북한과 관련된 업무 종사자를 주요 공격 대상자로 삼고 있다. 군 관련 문서 내용도 공격 사례에 포함돼 있다.

그룹A는 레드아이즈(Red Eyes), 그룹 123(Group 123), 스카커프(ScarCurf), APT37, 리퍼(Reaper), 물수제비천리마(Ricochet Chollima) 등으로도 알려진 조직이다.

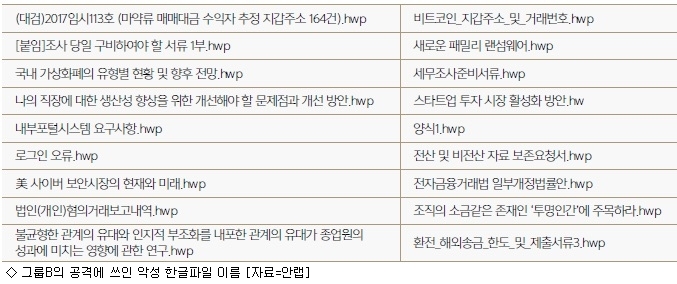

그룹B는 2014년 소니픽처스 해킹과 연관된 그룹으로 추정된다. 2014년 이후 국내 방위산업체·대기업 등을 공격했고, 2017년에는 가상화폐 거래소와 관련 연구소 대상 공격에 집중했다.

금융위원회나 검찰을 사칭해 세무조사 준비 서류, 법인 혐의거래, 수사 내용 등으로 가장하는 수법을 쓰고 있다.

그룹C의 경우 2017년 6월 개체 삽입 형태로 발견된 한글 파일이 유일하나, 삽입된 실행 파일을 분석한 결과 관련 변형이 40개 이상 존재하며, 2015년 7월부터 활동했다. 현재까지 확인된 공격 대상은 북한인원 단체로 보이나 구체적인 공격 대상은 파악되지 않았다. 그룹A와 연관성도 배제할 수 없다.

차민석 안랩 분석연구팀 수석은 "한국 사용자를 노린 공격자 입장에서 한국에서 널리 사용되는 한글 파일을 이용한 공격은 매력적일 수밖에 없다"며 "한글 문서를 열었을 때 내부에 포함된 링크, 이미지, 동영상, 문서처럼 가장한 실행 파일을 주의해야 한다"고 말했다.

--comment--

첫 번째 댓글을 작성해 보세요.

댓글 바로가기